ڈیٹا بیس کو ہیک کرنے کا طریقہ

مصنف:

Judy Howell

تخلیق کی تاریخ:

26 جولائی 2021

تازہ کاری کی تاریخ:

23 جون 2024

مواد

- مراحل

- طریقہ 1 ایک ایس کیو ایل انجکشن استعمال کریں

- طریقہ 2 ڈیٹا بیس کا پاس ورڈ ہیک کریں

- طریقہ 3 ڈیٹا بیس میں کمیاں استعمال کریں

یہ یقینی بنانا کہ آپ کا ڈیٹا بیس ہیکروں سے محفوظ ہے اس کا بہترین طریقہ ہیکر کی طرح سوچنا ہے۔ اگر آپ ایک ہوتے تو آپ کس قسم کی معلومات تلاش کرنا چاہیں گے؟ آپ انہیں کیسے تلاش کریں گے؟ بہت سارے قسم کے ڈیٹا بیس اور ان کو ہیک کرنے کے مختلف طریقے ہیں ، لیکن زیادہ تر ہیکر پاس ورڈ تلاش کرنے یا کسی ایسے پروگرام کو لانچ کرنے کی کوشش کریں گے جو ڈیٹا بیس کے ایک کمزور نقطہ کا استحصال کرے۔ اگر آپ ایس کیو ایل کے بیانات سے راحت محسوس کرتے ہیں اور ڈیٹا بیس کیسے کام کرتے ہیں اس کی ابتدائی معلومات رکھتے ہیں تو ، آپ اس کو ہیک کرنے کے قابل ہوسکتے ہیں۔

مراحل

طریقہ 1 ایک ایس کیو ایل انجکشن استعمال کریں

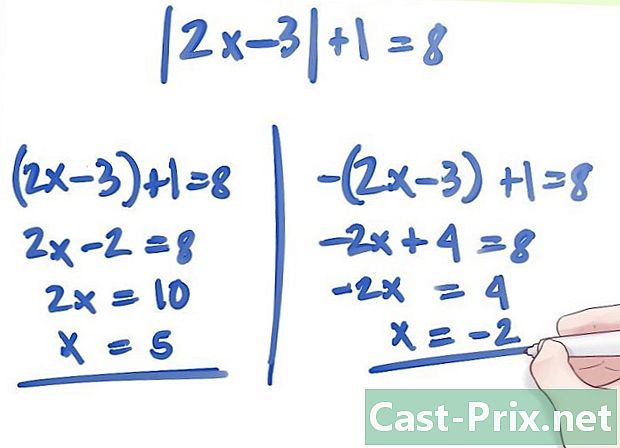

- اپنے آپ سے پوچھیں اگر ڈیٹا بیس کمزور ہے۔ اس طریقے کو استعمال کرنے کے ل You آپ کو ٹیکس کے بارے میں کچھ معلومات حاصل کرنے کی ضرورت ہوگی۔ اپنے براؤزر میں ڈیٹا بیس لاگ ان پیج کھولیں اور ٹائپ کریں صارف کے نام کیلئے فیلڈ میں (ایک السٹروفی)۔ پر کلک کریں Senregistrer. اگر آپ کو ایسی غلطی نظر آتی ہے جس میں کہا گیا ہے کہ "SQL استثناء: قیمت درج شدہ تار مناسب طریقے سے ختم نہیں کی گئی" یا "غلط کردار" ہے تو ، ڈیٹا بیس SQL انجیکشن کا خطرہ ہے۔

-

کالموں کی تعداد تلاش کریں۔ لاگ ان پیج پر واپس جائیں (یا کوئی ایسا URL جو "id =" یا "catid =" میں ختم ہو) اور براؤزر کے ایڈریس بار پر کلک کریں۔ یو آر ایل کے بعد ، اسپیس بار دبائیں اور ٹائپ کریںآرڈر 1 بذریعہ، پھر تھپتھپائیں اندراج. 1 کو 2 میں تبدیل کریں اور دوبارہ دبائیں اندراج. اس تعداد میں اضافہ جاری رکھیں جب تک کہ آپ کو کوئی نقص نہ آجائے۔ کالموں کی تعداد وہ نمبر ہے جس کے غلطیوں کی وجہ سے آپ نے پہلے نمبر داخل کیا تھا۔ -

کالمز تلاش کریں جو سوالات کو قبول کرتے ہیں۔ ایڈریس بار میں یو آر ایل کے آخر میں ، کو تبدیل کریںcatid = 1یاID = 1اور ڈال دیاcatid = -1یاID = -1. اسپیس بار دبائیں اور ٹائپ کریںیونین منتخب کریں 1،2،3،4،5،6(اگر چھ کالم ہوں) آپ نے جو نمبرات دیئے ہیں ان میں کالموں کی تعداد سے مماثل ہونا چاہئے اور ہر ایک کو کوما کے ذریعہ دوسروں سے الگ کرنا ہوگا۔ دبائیں اندراج اور آپ کو ہر کالم کی تعداد نظر آئے گی جو استفسار کو قبول کرے گی۔ -

انجیکشن SQL بیانات۔ مثال کے طور پر ، اگر آپ موجودہ صارف کو جاننا چاہتے ہیں اور اگر آپ دوسرے کالم میں انجکشن بنانا چاہتے ہیں تو ، اسپیس بار کو دبانے سے پہلے آپ کو URL میں "id = 1" کے بعد ہر چیز کو مٹانا ہوگا۔ پھر ، ٹائپ کریںیونین کا انتخاب 1 ، کنکٹ (صارف) ، 3،4،5،6--. دبائیں اندراج اور آپ کو موجودہ صارف کا نام اسکرین پر نظر آئے گا۔ معلومات ظاہر کرنے کے لئے ایس کیو ایل کے کسی بھی بیان کا استعمال کریں ، جیسے ہیک کرنے کے لئے صارف نام اور پاس ورڈ کی فہرست۔

طریقہ 2 ڈیٹا بیس کا پاس ورڈ ہیک کریں

-

جڑ سے جڑنے کی کوشش کریں۔ کچھ ڈیٹا بیس کے پاس پہلے سے طے شدہ جڑ میں پاس ورڈ نہیں ہوتا ہے ، لہذا آپ کو پاس ورڈ فیلڈ کو خالی چھوڑ کر اس تک رسائی حاصل ہوسکتی ہے۔ دوسروں کے پاس پہلے سے طے شدہ پاس ورڈ ہوتے ہیں جو آپ مناسب فورمز پر تلاش کرکے آسانی سے ڈھونڈ سکتے ہیں۔ -

عام پاس ورڈ آزمائیں۔ اگر منتظم نے پاس ورڈ (جو عام طور پر ہوتا ہے) کے ساتھ ڈیٹا بیس کو محفوظ کرلیا ہے تو ، صارف نام اور پاس ورڈ کا امتزاج آزمائیں۔ کچھ ہیکرز آن لائن پاس ورڈ کی فہرستیں شائع کررہے ہیں جو انھوں نے توثیقی ٹولز کا استعمال کرکے کریک کیا ہے۔ صارف نام اور پاس ورڈ کے مختلف مجموعے آزمائیں۔- مثال کے طور پر ، https://github.com/danielmiessler/SecLists/tree/master/ پاس ورڈ ایک تسلیم شدہ سائٹ ہے جہاں آپ کو پاس ورڈ کی فہرست مل جائے گی۔

- آپ اپنے ہاتھ میں پاس ورڈ آزمانے میں کچھ وقت ضائع کردیں گے ، لیکن بھاری توپ خانے سے باہر جانے سے پہلے یہ کوشش کرنے کے قابل ہے۔

-

پاس ورڈ کی توثیق کا ٹول استعمال کریں۔ آپ پاس ورڈ کو توڑنے کے ل a کسی لغت میں حرفوں کے ہزاروں امتزاجات اور حروف ، اعداد ، یا علامت آزمانے کے لئے بہت سارے اوزار استعمال کرسکتے ہیں۔- کچھ ٹولز جیسے DBPwAudit (اوریکل ، MySQL ، MS-SQL اور DB2 کے لئے) اور رسائی پاس ویو (MS رسائی کے لئے) مشہور ٹولز ہیں جو آپ زیادہ تر ڈیٹا بیس پر استعمال کرسکتے ہیں۔ آپ دلچسپی رکھتے ہوئے ڈیٹا بیس کے ل specifically خاص طور پر تیار کردہ نئے ٹولز تلاش کرنے کے لئے بھی گوگل پر سرچ کرسکتے ہیں۔ مثال کے طور پر ، آپ تلاش کرسکتے ہیں

پاس ورڈ آڈٹ کا آلہ اوریکل ڈی بیاگر آپ اوریکل ڈیٹا بیس کو ہیک کرتے ہیں۔ - اگر آپ کے پاس سرور پر ایک اکاؤنٹ ہے جو ڈیٹا بیس کی میزبانی کرتا ہے تو ، آپ پاس ورڈ ہیکنگ سافٹ ویئر جیسے چلا سکتے ہیں جان دی ریپر اسے ڈھونڈنے کے ل. ڈیٹا بیس کے لحاظ سے ہیش فائل کا مقام مختلف ہے۔

- آپ جس سائٹ پر بھروسہ کرتے ہیں اس سے صرف سافٹ ویئر ڈاؤن لوڈ کریں۔ ان اوزاروں کو استعمال کرنے سے پہلے ان کی تحقیق کریں۔

- کچھ ٹولز جیسے DBPwAudit (اوریکل ، MySQL ، MS-SQL اور DB2 کے لئے) اور رسائی پاس ویو (MS رسائی کے لئے) مشہور ٹولز ہیں جو آپ زیادہ تر ڈیٹا بیس پر استعمال کرسکتے ہیں۔ آپ دلچسپی رکھتے ہوئے ڈیٹا بیس کے ل specifically خاص طور پر تیار کردہ نئے ٹولز تلاش کرنے کے لئے بھی گوگل پر سرچ کرسکتے ہیں۔ مثال کے طور پر ، آپ تلاش کرسکتے ہیں

طریقہ 3 ڈیٹا بیس میں کمیاں استعمال کریں

-

ایک مناسب پروگرام تلاش کریں۔ سیکٹوول ڈاٹ آر جی ایک سیکیورٹی ٹولز کا ایک مجموعہ ہے (بشمول وہ لوگ جو اب آپ کی دلچسپی رکھتے ہیں) جو دس سال سے زیادہ عرصے سے چل رہا ہے۔ ان کے ٹولز کو ساری دنیا کے منتظمین سکیورٹی ٹیسٹنگ کے لئے پہچانتے اور استعمال کرتے ہیں۔ ان ٹولز یا فائلوں کے ل their ان کے آپریٹنگ ڈیٹا بیس (یا اسی طرح کی سائٹ تلاش کریں جس پر آپ پر اعتماد ہے) کی مدد سے ڈیٹا بیس میں سیکیورٹی کی خلاف ورزیوں کو تلاش کرنے میں مدد ملے گی۔- آپ www.exploit-db.com بھی آزما سکتے ہیں۔ ان کی ویب سائٹ پر جائیں اور لنک پر کلک کریں تلاش، پھر جس قسم کے ڈیٹا بیس کو آپ ہیک کرنا چاہتے ہیں اس کی تلاش کریں (جیسے اوریکل)۔ مناسب فیلڈ میں کیپچا کوڈ ٹائپ کریں اور تلاش کریں۔

- ان پروگراموں کی تحقیق کریں جن کا استعمال آپ جاننا چاہتے ہیں کہ کسی مسئلے کی صورت میں کیا کرنا ہے۔

-

کے ساتھ ایک کمزور نیٹ ورک تلاش کریں wardriving . وارڈرائنگ میں بغیر کسی حفاظت کے تلاش کرنے کے ل to کسی آلے (جیسے نیٹ اسٹمبلر یا کسمٹ) کے ذریعہ وائی فائی نیٹ ورکس کو اسکین کرنے کے لئے کسی علاقے میں ڈرائیونگ (یا چلنا یا سائیکلنگ) پر مشتمل ہوتا ہے۔ تکنیکی لحاظ سے ، یہ مکمل طور پر قانونی ہے۔ جو قانونی نہیں ہے وہ اس نیٹ ورک کو استعمال کرنا ہے جو آپ کو غیر قانونی مقاصد کے لئے ملا ہے۔ -

اپنی ہیکنگ کیلئے اس نیٹ ورک کا استعمال کریں۔ اگر آپ کوئی ایسا کام کرنا چاہتے ہیں جس کے بارے میں آپ کو واقعتا do نہیں کرنا چاہئے تو ، بہتر ہوگا اگر آپ اسے کسی ایسے نیٹ ورک سے کرتے ہیں جو آپ کا نہیں ہے۔ کسی اوپن نیٹ ورک سے جڑیں جو آپ نے وارڈریونگ کے ذریعے پایا ہے اور ہیکنگ سافٹ ویئر استعمال کریں جو آپ نے ڈاؤن لوڈ کیا ہے۔

- حساس ڈیٹا کو ہمیشہ فائر وال کے پیچھے رکھیں۔

- اس بات کو یقینی بنائیں کہ آپ اپنے وائرلیس نیٹ ورکس کو پاس ورڈ سے محفوظ رکھتے ہیں تاکہ آپ اپنا استعمال ہیکنگ کے لئے نہ کرسکیں۔

- دوسرے ہیکرز کو تلاش کریں اور ان سے مشورے طلب کریں۔ کبھی کبھی ، ہیکنگ کی بہترین تکنیکیں انٹرنیٹ فورم پر نہیں پائی جاتی ہیں۔

- اپنے ملک میں قانون اور اپنے اقدامات کے نتائج کو سمجھیں۔

- کبھی بھی اپنے نیٹ ورک سے کسی مشین تک غیر قانونی رسائی حاصل کرنے کی کوشش نہ کریں۔

- آپ کا نہیں ہے کہ کسی ڈیٹا بیس تک رسائی غیر قانونی ہے۔